新型勒索軟件 Petya 開始全球爆發,別以為上次 Wannacry 事件電腦更新過就沒事,今次 Petya 不止用了 SMBv1 漏動,更結合 Windows 網絡安裝弱點去攻擊。 unwire 教各位香港 Windows 用戶快速解決這重大危機.

有多少機會中招 ?

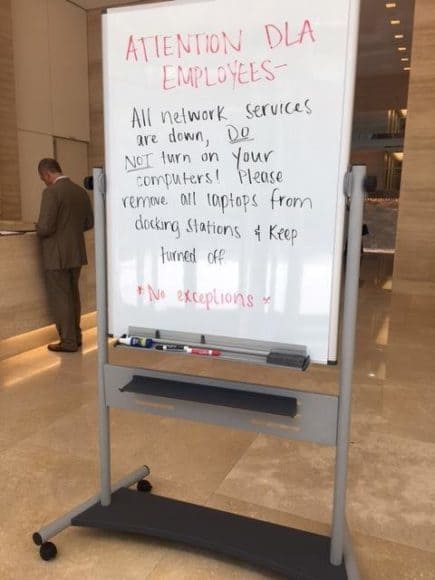

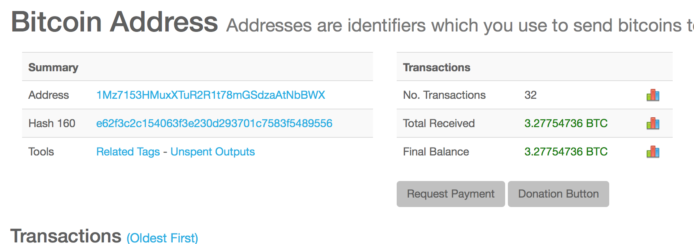

目前第一波雖未及上次 WannaCry 強勁但也不弱,目前英、美、法德都有超過 2,000 電腦感染報告、烏克蘭國家銀行及電力公司都中招。受害人想解鎖硬碟需支付價值 $300 美元的 BITCOIN ,暫時已有 32 位受害者付費,總值大約 $6,775 美元

電腦有更新 / Win10 也中招

即使安裝了 Eternalblue 漏洞 (WannaCry) 的修正檔亦一樣中招,這是 Petya 最致命的地方。所以今次 Windows 10 用家也難逃一劫。香港公司電腦成高危,只要網絡上有一台機忘記更新或修正 Windows 的 SMBv1 漏洞,這樣 Petya 便會感染那部電腦然後再利用 Windows 客戶端攻擊 (CVE-2017-0199) ,透過 WMIC 及 PSEXEC在網絡上的其他電腦進行安裝 Petya 勒索軟件,只要你的電腦密碼是簡單組合的話,就容易被攻破。

Windows 用戶密碼 太易撞破

Petya 內置工具懂得由 Windows 客戶端及 Domain Controller 中偷取密碼情報,再加上很多香港公司的打工仔,由於公司電腦只作公事之用,沒有個人私隱下很多時都忽略密碼的重要性。很多人務求回到公司開機方便,都設定一些比較簡單易記的密碼,甚至沒有設定。Petya 很容易就執行指令,直接透過網絡安裝到你的電腦上Windows 突然 Reboot 強制加密

有別於 Wannacry ,Petya 不會在背後偷偷加密你的檔案,用戶不為發覺電腦變慢。它中招後一小時內靜靜不動,然後強制 BSOD Hang 機 Reboot 進行加密硬碟的 MFT 及修改 MBR,整個過程超快而且古惑 ! 加密時會裝扮成掃瞄及修護硬碟,讓用戶不敢打斷(這是 Windows Hang 機後常見的事..) 完成後整顆硬碟都不能再取存,連 Windows 都進不到。因此破壞力比 WannaCry 強。中招過程 :

Step 1 :

中招後電腦 Hang 機 Reboot ,然後扮掃瞄硬碟(一見這畫面立即關機)

Step 2 :

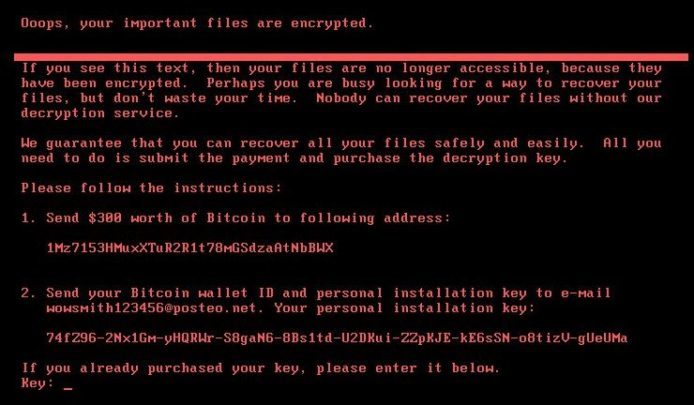

然後會提示你解鎖要付 $300 美金的 bitcoin,期間硬碟 MFT 被加密,不能進入 Windows 亦不能安裝到其他電腦上作檔案取存。

預防方法 :

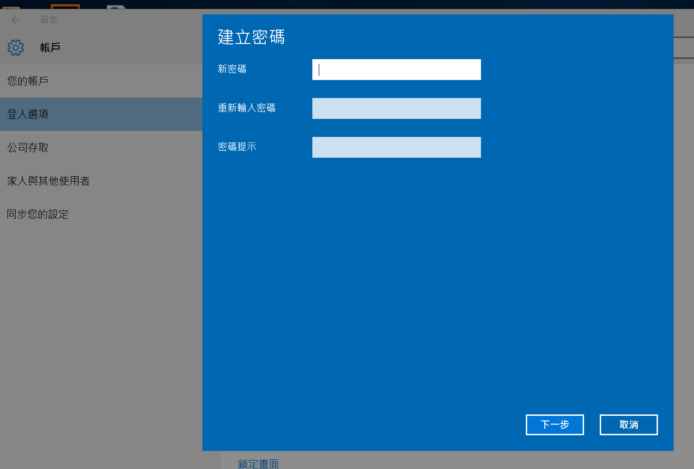

1.更改使用複雜的 Windows 密碼

如上次 Wannacry 爆發時你未更新電腦,請立即進行更新 。另外如果你未設有登入密碼或密碼過於簡單,請立即更改

2. 預先製作 Petya Kill – Switch (必做)

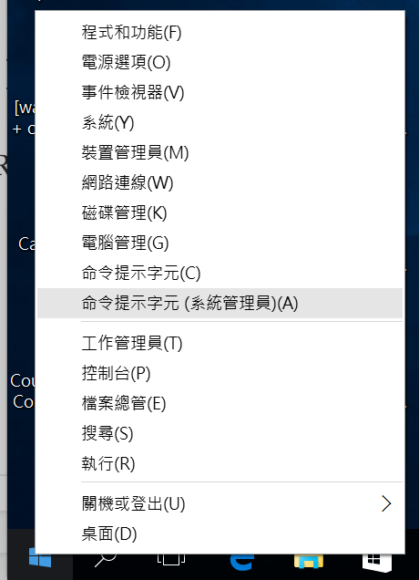

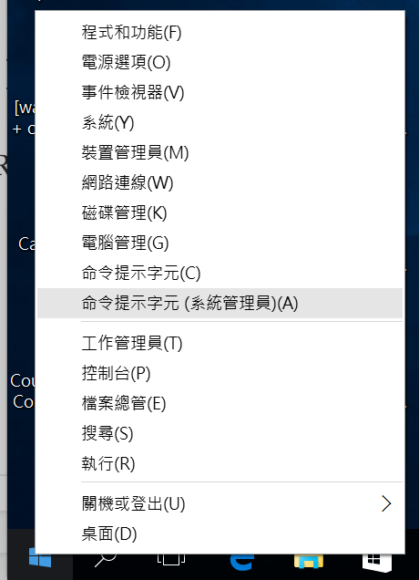

跟 WannaCry 一樣,Petya 也有自己的 Kill-Switch 自殺停止運作 ,製作這個 KILL Switch 非常簡單,但暫時只能防止目前版本,有變種的話便無效 (還是建議使用強密碼)右按 Windows Logo,選擇命令提示字元 (系統管理員 )

Step 2:

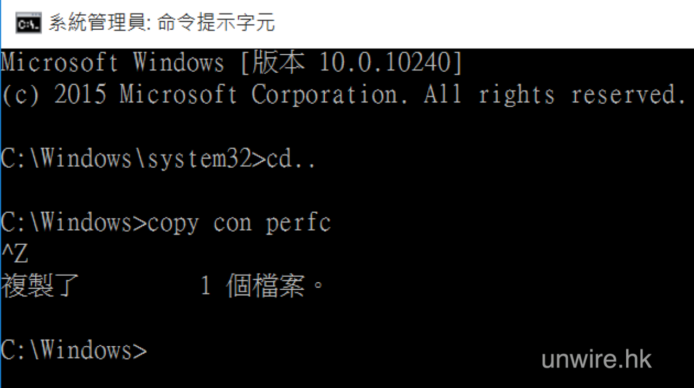

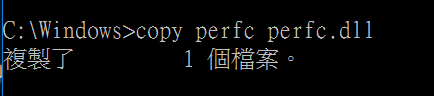

輸入以下指令,目的為了在 Windows 資料夾中 (e.g C:\Windows) 建立一個 perfc 、perfc.dll、perfc.dat 檔

cd.. (按 Enter)

copy con perfc (按 Enter)

(按 Ctrl + Z )

(按 Enter)

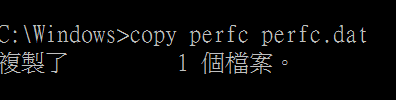

copy perfc perfc.dll (按 Enter)

copy perfc perfc.dat (按 Enter)

3. 安裝 MBRFilter (危急才用)

Cisco 於上年寫了一個叫 MBRFilter 的檔案以防止硬碟的 Sector 0 寫入, 這可以防止 Petya 更改 MBR 以進行加密。安裝這個需要有一定的 IT 基礎。3. 關閉 WMI 服務 (危急才用)

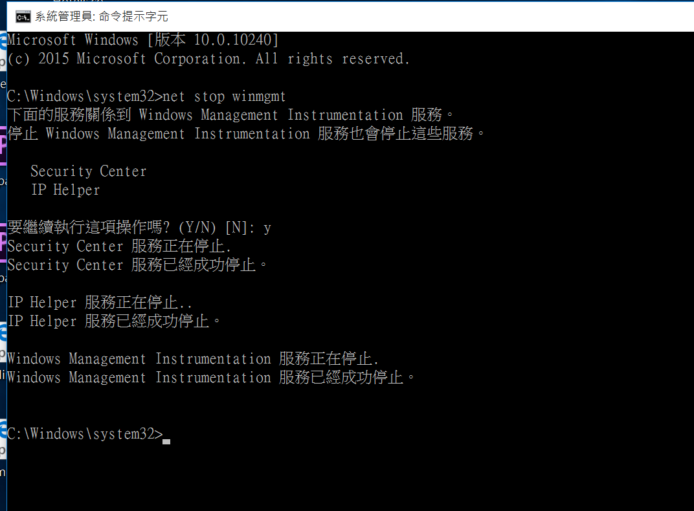

關閉了 Windows 的遠端安裝服務,防止 Petya 透過網絡在你的電腦上安裝 (如果你電腦有使用 RDP 或其他遠端管理工具,關閉 WMI 後有機會不能使用,Windows Security Center 也會受影響)。因此小編不建議長期關閉,只能作 IT 人在用家未回到公司前,暫停擴散之用。Step 1 :

右按 Windows Logo,選擇命令提示字元 (系統管理員 )

Step 2 :

輸入net stop winmgmt b(其後可用 net start winmgmt 重新開啟服務)

中招解決方法 :

發現電腦 Reboot 即關機 別等

由於 Petya 需要 Reboot 後才進行加密程序,所以電腦用戶發現 Windows 突然 Hang 機無故重啟的話,一看到 Windows Logo 便立即關機。然後使用 Live CD Boot 機或把硬碟取出接駁到其他電腦進行清理/製作 Kill Switch / 備份。如果你讓它加密完成的話,你的電腦會顯示以下畫面就暫時無法救回來了,要等待保安公司找出救援方案。來源 : twitter@0xAmit

補充 : Petya 不是 Petya ? 是新病毒

正當傳媒及保安專家認為是次勒索軟件是 Petya 的變種版本,Kaspersky Labs 表示這並非如此,是一種全新的病毒,只有部份 Strings 相近但運行方法是不一樣,Kaspersky Labs 暫叫這作 ExPetr、部份人叫作是 NotPetya

來源 source: http://unwire.hk

|

鍾意就快D Share啦!

|

|

|